モバイル通信事業者が、ユーザのギガの残量やデータプランなどをGoogleと共有する、「Mobile Data Plan Sharing API」というものがあるらしい。

モバイル通信事業者に提供されているAPIであり、おそらく一般サービス運営者は利用することは出来ない。

GoogleではこのAPIを通してユーザのデータプランを共有し、様々な最適化を行っているようである。

- ユーザのデータ通信残量を考慮して通信の最適化を行う

- 通信のオフピークに通信を行う

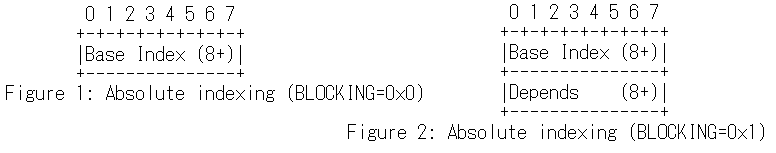

この連携を行うために、モバイル通信事業者が、DPAと呼ばれるデータプランをGoogleのサーバと共有するサービスや、PlanGloupIDを生成するPGID Endpointと呼ばれる機能を実装する必要がある。

すでに、インドの3通信事業者とYoutubeで非ピーク時にデータ通信をさせる実験済みらしい(Web5Gの文章より)。(YoutubeのSmart Offline)

もちろん、サービスやクライアントがどのように最適するかは実装依存である

Mobile Data Plan Sharing API

共有されるデータは、下記のようなデータで

byteBalanceとしてデータ通信残量や、その他データプランのカテゴリが共有される。

もちろん例の他にも、時間制限の場合は時間残量、最高トラフィック量や、制限を超えた場合のポリシーなどが共有される。

詳しくはレファレンスに記載されている。

{

"planGroupId": "abcdef",

"planGroup": {

"dataPlans": [

{

"planName": "ACME Red",

"planId": "turbulent1",

"expirationTime": "2020-02-03T04:05:06Z",

"planModules": [

{

"byteBalance": {

"quotaBytes": "1000000000",

"remainingBytes": "9876543210"

},

"trafficCategories": [

"GENERIC"

],

"expirationTime": "2020-02-03T04:05:06Z"

}

]

}

],

"responseStaleTime": "2018-03-04T05:06:07Z"

}

}

その他

正直自分でためせなさそうだし、資料も多くないので、、、

詳しい人がいたら教えてほしい。