外側から、NAT内の端末の任意ポートにアクセスするNAT Slipstreamingという攻撃があります。

このNAT Slipstreamingについては、以前ブログに書いたとおりです。

asnokaze.hatenablog.com

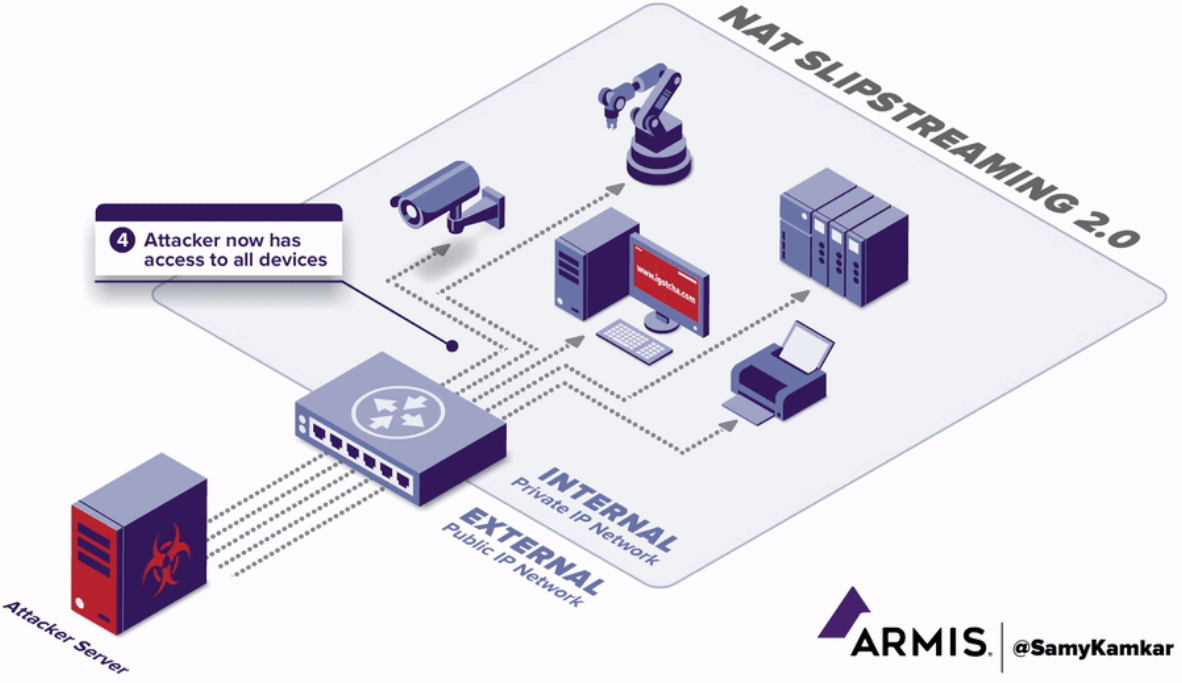

2021年01月26日に、Armisの研究者らがNAT Slipstreaming v2として新しい攻撃手法を公開しました。

簡単にv1との違いを眺めていこうかと思います。

v2の違い

v2も攻撃の大きな流れは同様です。罠サイトを踏んだNAT内のブラウザに、ALGをご作動させるようなパケットを送らせることで、NATの穴あけを行う。v1はすでにブラウザで対応されていたが、v2ではその対応では不十分だった。

v2の違いを簡単にかいつまむと

- v1では罠サイトを踏んだ端末のみに外部からアクセス可能だったが、v2では罠サイトを踏んだ端末以外にもアクセス可能

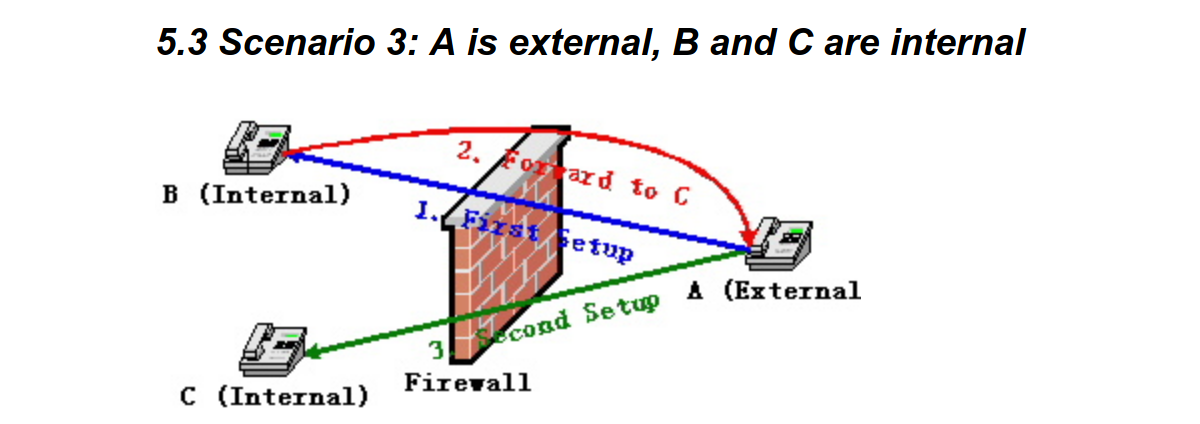

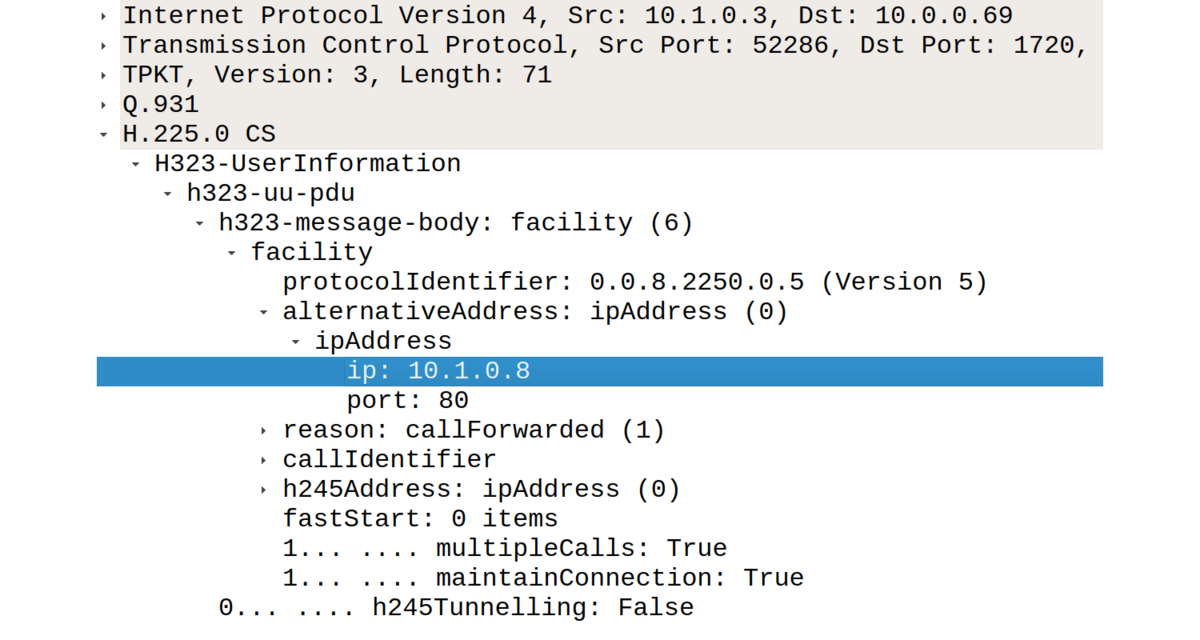

- H.323ALGの呼び出し転送機能を用いることで、罠を踏んだ端末以外のIPをNAT外部に穴あけする (呼び出し転送の概略図は下記)

- 具体的には罠サイトを踏んだ端末に、ポート1720番宛でH.323パケットに見えるデータを送ると、任意ポートに穴あけできる。

詳しくは元記事参照のこと。

www.armis.com